Qu’est-ce que la cybersécurité ?

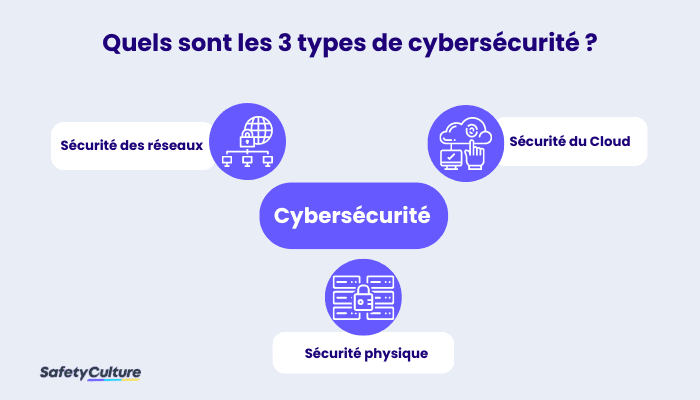

La cybersécurité (ou cyber-sécurité) est un ensemble de bonnes pratiques utilisées pour protéger les systèmes, les réseaux, les programmes, les données et les dispositifs contre les accès non autorisés qui pourraient faire partie de cyber-attaques coordonnées et d’autres menaces numériques malveillantes contre une entreprise. Les trois principaux types de cybersécurité sont la sécurité des réseaux, la sécurité des nuages et la sécurité physique.

[sc_toc]

Les types de cybersécurité | SafetyCulture

Vos systèmes d’exploitation et votre architecture réseau constituent la sécurité de votre réseau. Il peut s’agir de protocoles réseau, de pare-feu, de points d’accès sans fil, d’hôtes et de serveurs. La sécurité du nuage, quant à elle, est le chiffrement des données du nuage au repos, en mouvement et en cours d’utilisation. Quant à la sécurité physique, elle fait référence au contrôle de l’accès physique aux ordinateurs et autres dispositifs.

Pourquoi est-ce important ?

Négliger la cybersécurité peut rendre vos informations sensibles vulnérables à toutes sortes de cyberattaques qui pourraient non seulement interrompre les opérations commerciales, mais aussi nuire à la réputation de l’entreprise. Une autre raison pour laquelle la cybersécurité est importante est que les clients d’aujourd’hui sont de plus en plus conscients des dangers qui se cachent dans le paysage numérique actuel et s’attendent à ce que leurs données soient protégées contre les cyberattaques.

Types de cybermenaces et comment les prévenir

Vous trouverez ci-dessous les types de cybermenaces dont vous devez vous méfier et des conseils pour les empêcher de s’infiltrer dans vos actifs numériques :

Logiciel malveillant

Les logiciels malveillants sont des logiciels de cyberattaque. Il est spécifiquement conçu pour aider le pirate ou le groupe de pirates à obtenir un accès non autorisé. Il existe de nombreux types de logiciels malveillants :

- Ransomware – Empêche les propriétaires d’accéder à leurs propres systèmes et fichiers informatiques ; peut inclure des menaces d’effacement des données ou de publication des données.

- Logiciel botnet – Comme il n’utilise qu’une petite quantité de puissance de traitement, le logiciel botnet peut infiltrer plusieurs appareils (formant un botnet) sans être détecté par la plupart des utilisateurs.

- Chevaux de Troie – Téléchargés par les utilisateurs parce qu’ils sont déguisés en logiciels légitimes.

- Les chevaux de Troie d’accès à distance (RAT) – Si un cheval de Troie est un logiciel complètement faux qui semble légitime, les RAT, eux, s’infiltrent dans un système par le biais d’une porte dérobée installée de manière cachée.

- Virus et vers – La différence entre les deux est qu’un virus a besoin d’un programme ou d’un fichier hôte, alors qu’un ver n’en a pas besoin. Les deux sont auto-réplicatifs et infectieux.

Les moyens de prévenir les logiciels malveillants :

-

- Installez un logiciel antivirus et, si possible, configurez-le pour qu’il analyse automatiquement vos systèmes et vous informe s’il trouve quelque chose de suspect.

- Ajoutez plusieurs couches de protection pour rendre l’accès aux actifs numériques extrêmement difficile pour les pirates (par exemple, changez fréquemment les mots de passe, exigez une authentification supplémentaire, etc.)

Déni de service distribué (DDoS)

L’objectif d’un DDoS est de faire tomber le serveur, le site web ou le réseau cible en le surchargeant de trafic. Le premier effet de cette attaque est que les utilisateurs sont incapables d’accéder au serveur, au site web ou au réseau. Le deuxième effet est que la cible devient plus sensible à d’autres cybermenaces qui permettent au pirate d’y accéder et de fouiller dans les données confidentielles sans que personne ne regarde.

Les moyens de prévenir les DDoS :

-

- Mettre en œuvre des protocoles de sécurité réseau tels que les pare-feu et les réseaux privés virtuels (VPN). La clé est de mettre en place un système qui équilibre efficacement la charge à tout moment.

- Remédiez aux failles ou aux lacunes de votre cybersécurité. Le blocage de l’une de ces sources peut empêcher votre serveur, votre site web ou votre réseau d’être surchargé et de tomber en panne.

Ingénierie sociale

L’ingénierie sociale consiste à utiliser la manipulation et la tromperie pour obtenir un accès non autorisé aux systèmes et aux informations. Contrairement à d’autres types de cybermenaces qui recherchent et passent par des points d’accès négligés au système, au réseau ou au programme de votre entreprise, l’ingénierie sociale exploite le facteur humain de la cybersécurité.

Les moyens de prévenir l’ingénierie sociale :

-

- Une défense essentielle contre l’ingénierie sociale consiste à former les employés à l’intelligence et à la perspicacité émotionnelles. Ceux qui bénéficient d’une formation adéquate sont plus à même de reconnaître les indices sociaux subtils qui indiquent qu’ils sont trompés ou que la personne avec laquelle ils communiquent n’est pas entièrement sincère.

- Disposer de procédures d’authentification solides pour l’accès aux systèmes de l’entreprise. Il s’agit d’éviter l’erreur humaine ou une situation dans laquelle un employé donne par inadvertance un accès à une personne mal intentionnée parce qu’il la “connaît” ou la considère comme totalement inoffensive.

Phishing

Le type d’ingénierie sociale le plus courant est le phishing, qui consiste à envoyer de faux messages à des personnes au sein de l’entreprise. Ces faux messages peuvent être très convaincants et visent généralement à amener le destinataire à divulguer des informations privées ou à cliquer sur un lien qui permet à un logiciel malveillant d’accéder à ses comptes ou d’infecter son système informatique.

Les moyens de prévenir le phishing :

-

- Exiger l’utilisation des courriels et des filtres anti-spam de l’entreprise.

- Informez les employés sur ce à quoi peuvent ressembler les faux messages provenant de personnes clés de l’organisation (par exemple, les pirates tenteront de vous donner un sentiment d’urgence pour que vous leur répondiez et, en général, un mauvais formatage et une grammaire incorrecte sont le signe d’une tentative de hameçonnage).

L’homme du milieu (MITM)

Les attaques de type “man-in-the-middle” ont lieu lorsque le pirate est en mesure de s’insérer dans un processus de relais d’informations, tel qu’un appareil se connectant à un réseau ou un utilisateur se connectant à un compte. Les pirates qui se trouvent dans cette position peuvent lire et utiliser les données transmises et même obtenir un accès supplémentaire à l’appareil, au réseau et aux autres systèmes qui y sont liés.

Façons de prévenir les MITM :

-

- Ne vous connectez pas aux réseaux Wi-Fi publics ou à ceux qui ne nécessitent pas de données de connexion.

- Ne visitez que les sites Web dotés du protocole HTTPS (“S” pour secure).

Attaque par mot de passe

Une attaque par mot de passe est en fait toute tentative d’obtenir le mot de passe d’une personne sans son consentement. Voici les différentes méthodes et outils que les pirates utilisent pour obtenir des mots de passe :

- espionner physiquement quelqu’un pendant qu’il saisit son mot de passe.

- Deviner en utilisant des informations accessibles au public (telles que celles figurant sur les comptes de médias sociaux, comme les anniversaires, les initiales, les personnages de fiction et les aliments préférés, etc.)

- Keyloggers (enregistre les frappes du clavier de la personne) et autres logiciels espions.

- Les bases de données de mots de passe (c’est-à-dire les sites web) dont la sécurité est faible.

- Outils de piratage et programmes de génération de mots de passe

- Autres types de cybermenaces (par exemple, ingénierie sociale, phishing, attaques MITM)

Les moyens de prévenir les attaques par mot de passe :

-

- N’utilisez jamais le même mot de passe ou des variantes d’un mot de passe pour plusieurs comptes.

- Utilisez des mots de passe uniques (c’est-à-dire que le mot de passe ne concerne qu’un seul compte) et forts (contenant des chiffres, des caractères spéciaux, des lettres majuscules et minuscules) qui n’ont aucun lien avec vos centres d’intérêt ou du moins ceux qui figurent sur vos comptes publics de médias sociaux.

Injection SQL

Une injection de langage de requête structuré (SQL) consiste à ajouter du code malveillant à un serveur en utilisant SQL. Ce code peut être ajouté par le biais de la boîte de recherche d’un site web et peut forcer le serveur à divulguer des informations sensibles auxquelles le pirate peut avoir accès et même qu’il peut modifier.

Les moyens de prévenir l’injection SQL :

-

- L’injection SQL étant un type de cyberattaque très technique, vous aurez besoin de l’aide de votre webmaster ou d’un spécialiste informatique pour résoudre les vulnérabilités SQL.

- Les moyens les plus courants de prévenir les injections SQL sont la validation des entrées, les requêtes paramétrées ou les instructions préparées, ainsi que les pare-feu d’applications Web.

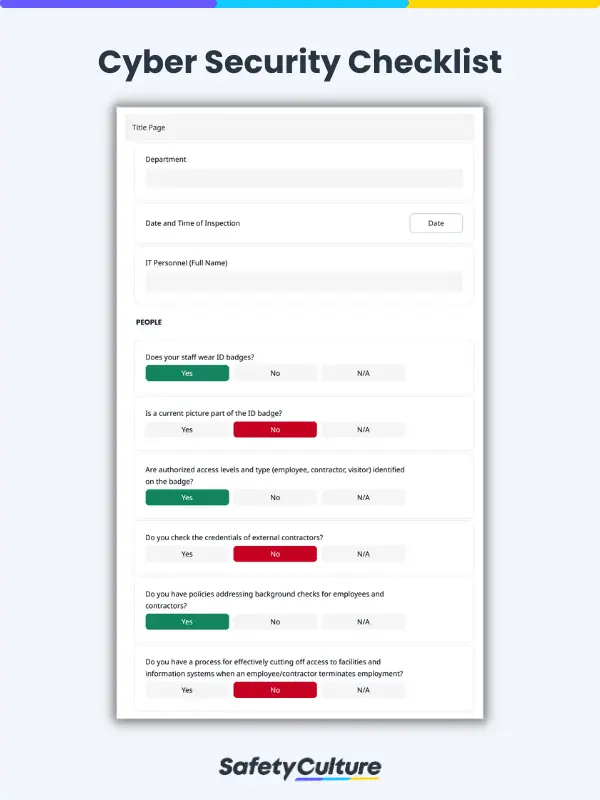

Exemples de cybersécurité

Voici quelques exemples de mesures de cybersécurité :

- Les personnes : Il existe un processus permettant de couper efficacement l’accès aux installations et aux systèmes d’information lorsqu’un employé/contractant met fin à son emploi.

- Sécurité physique : Les ordinateurs personnels (PC) sont inaccessibles aux utilisateurs non autorisés (par exemple, ils sont situés loin des zones publiques).

- Gestion des comptes et des mots de passe : Les mots de passe sont sécurisés, ne sont pas faciles à deviner, sont changés régulièrement et les employés n’utilisent pas de mots de passe temporaires ou par défaut.

- Confidentialité des données sensibles : Les procédures d’élimination identifient les technologies et les méthodes appropriées pour rendre le matériel et les supports électroniques inutilisables et inaccessibles (comme l’effacement électronique des disques).

- Reprise après sinistre : Il existe un processus pour créer des copies de sauvegarde et d’archivage récupérables des informations critiques.

- Sensibilisation à la sécurité : Le plan de sensibilisation et d’éducation de l’entreprise enseigne les méthodes appropriées pour gérer les données des cartes de crédit ( PCI ) et les informations personnelles privées (par exemple, les numéros de sécurité sociale, les noms, les adresses, les numéros de téléphone).

- Conformité : La direction examine régulièrement les listes des personnes ayant un accès physique aux installations sensibles ou un accès électronique aux systèmes d’information. Une liste de contrôle du guide de mise en œuvre technique de la sécurité serait utile pour garantir et renforcer la sécurité du système d’une organisation et de ses produits.

Formation en cybersécurité

Une composante essentielle de la protection de l’entreprise contre les cyberattaques et autres menaces numériques malveillantes consiste à dispenser une formation en matière de cybersécurité aux employés en utilisant les outils suivants EdApp de SafetyCulture une plateforme de micro-apprentissage axée sur le mobile. Cours de cybersécurité en EdApp sont amusants, courts et faciles à retenir. Favorisez la sensibilisation à la cybersécurité au sein de votre organisation grâce aux mesures suivantes :

- Cybersécurité – Ce cours est idéal pour ceux qui ont besoin d’une introduction aux bases de la cybersécurité, comme l’utilisation sûre des e-mails, la sécurité des mots de passe et l’utilisation sûre de l’internet.

- Sensibilisation à la cybersécurité – Il s’agit d’un cours plus cours de cybersécurité plus avancé destiné à ceux qui connaissent déjà les bases et souhaitent en savoir plus sur les différents types de cybermenaces, telles que les attaques par injection et par cross-site scripting (XSS).

- Cybersécurité et menaces internes – Ce cours spécialisé sur la cybersécurité met en lumière un mythe courant sur les cyberattaques, à savoir qu’elles sont uniquement le fait de personnes extérieures. Dans ce cours, les employés seront formés à repérer les signes d’une menace interne, tels qu’une activité en ligne suspecte et des transferts de données en grand nombre.